10 大安全風險速遞,實戰智能攻防

王昊天 螣龍安科 CEO 兼創始人

你將獲得

- 攻防兼備的 Web 安全知識體系

- 搭建屬于自己的攻防對抗系統

- 真實場景下的實戰經驗總結

- 頂層視角的安全思維與產業級認知

課程介紹

這是一門安全課程,也是一門優雅編碼課程。

我們都說,真正優秀的開發者都是大黑客,這句話是真的。厲害的開發人員往往從業務代碼不斷精進,寫到框架層,再寫到系統層,這種不斷深入的過程即是不斷探求原理和創新的過程。而真正的黑客也是如此,他們共同構建了互聯網世界的底層。

如果把攻防對抗比作一場戰爭,Web 滲透、后門技術、橫向移動、隧道搭建、權限提升等技術就像排兵布陣,用戰術優勢不斷攻城略地;那么漏洞在攻防中的作用就像核武器,這是一種在硬件裝備上的降維打擊。在滲透測試之路走到盡頭的時候,所有路標都指向了一座新的高山——漏洞挖掘。

漏洞挖掘與安全開發需要大量的知識儲備,但是現在大多的課程和學習資料往往都是著眼于某一個知識點去解讀,分析的重點往往是漏洞的成因和利用方式。但是對于含金量最高的地方,漏洞挖掘過程以及思考方式,卻沒有仔細的分解。這就使得我們在學習的過程中,只收獲了一個漏洞的利用方式,但是面對主動漏洞挖掘場景以及安全開發時卻無能為力。因此,缺乏實戰經驗成為學習者進一步提高技術能力的瓶頸。網絡安全作為一門工程學科,需要的不僅是扎實的理論基礎,實戰經歷同樣不可或缺。

基于此,我們邀請到了螣龍安科的創始人王昊天老師,他將帶領你直面 2021 OWASP 榜單中最高發的 10 類安全問題。通過真實場景下的案例帶你從黑客視角一步步挖掘漏洞,同時又能從工程師視角帶你探究漏洞的底層原理,進而對漏洞進行利用,對代碼進行優化。最終形成一個完整的閉環!內容中包含了大量未公開利用方式的漏洞,和 2021 真實紅藍對抗案例,手把手教你使用自動化工具,構建智能攻防系統。

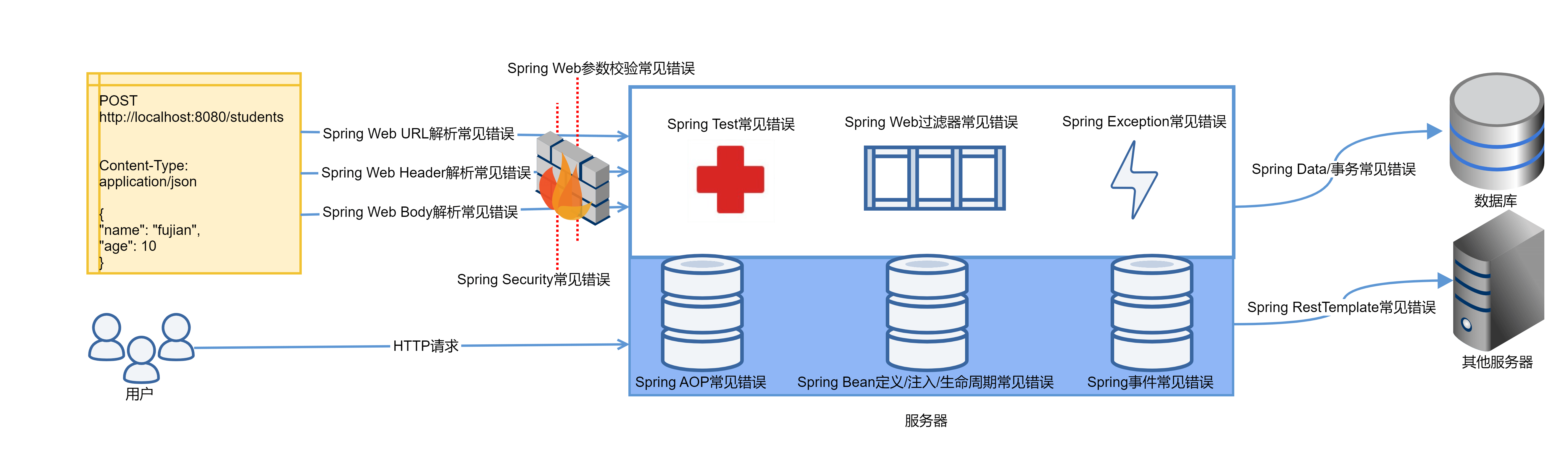

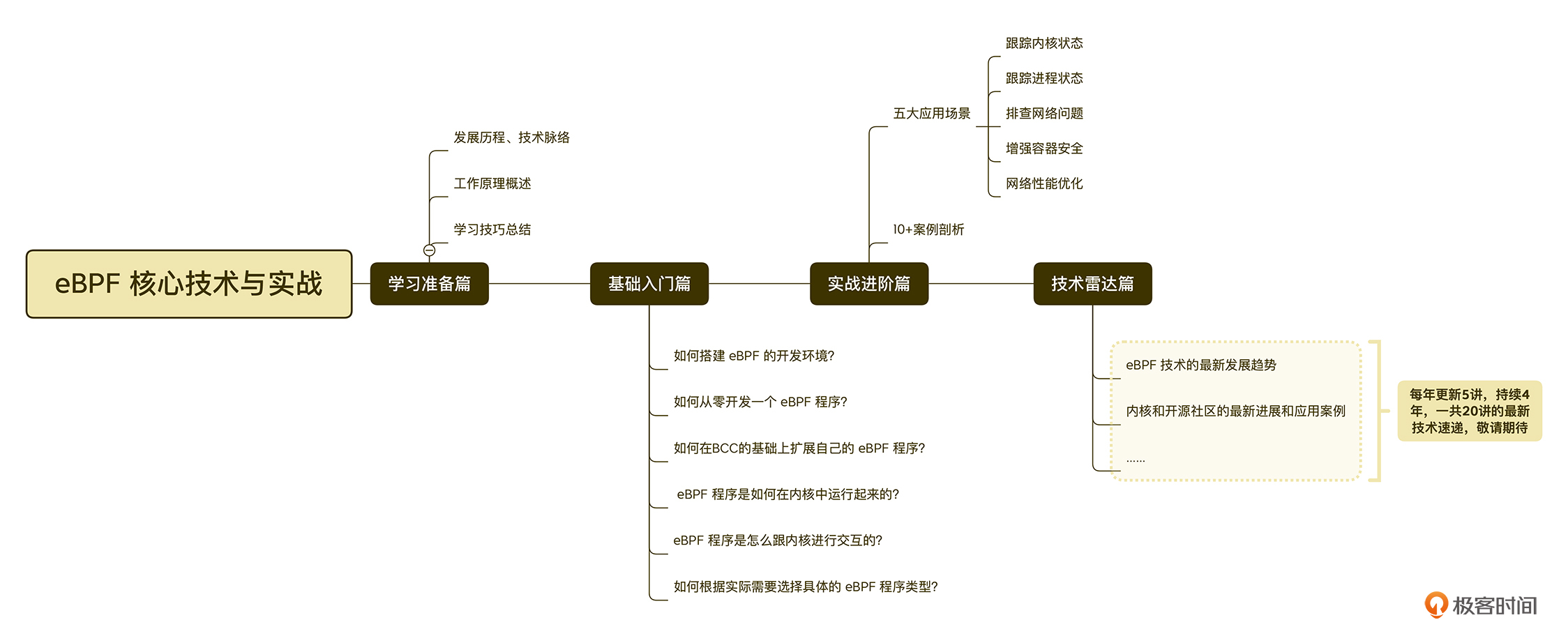

課程設計

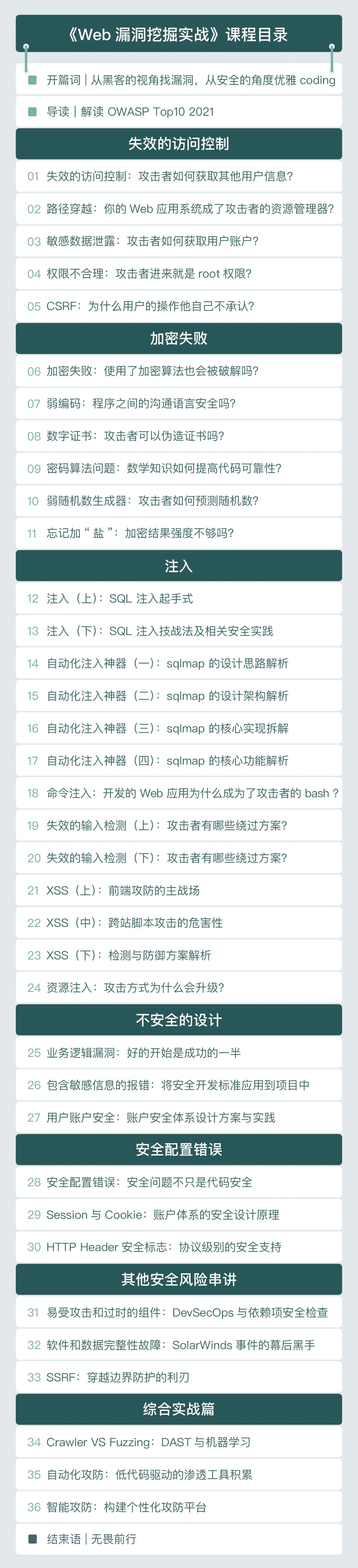

整個專欄共分為以下四個部分:

導讀:一講篇幅介紹安全領域最權威的 OWASP Top 10 榜單,從與上一份榜單的變化出發,讓你對 OWASP 的背景和內容有一個宏觀的認識,并且總結出“六步法”,讓安全知識“學了就能用”。

五類重點安全問題系統講解:學習幾大主流風險種類,它們分別是失效的訪問控制、加密失敗、注入、不安全的設計以及安全配置錯誤,它們將各自以一個模塊的篇幅詳細展開,讓你通過一個個生動的場景深入淺出地理解安全問題,在實戰中對漏洞加以利用。

其他安全風險串講:對于榜單中一些次重點的安全問題進行串講,各占一講篇幅,定位短小精悍,干貨、代碼滿滿。

綜合實戰:在學完上述所有的漏洞挖掘思想之后,融合實戰,結合之前所學的安全思維,構建屬于自己的前沿漏洞挖掘與智能攻防系統。

特別提示

每篇文章中用到的靶機,老師都會放在 MiTuan 平臺 的這個板塊里面 歡迎各位同學前來自取。

歡迎各位同學前來自取。

課程目錄

常見網絡漏洞表現形式和預防方法

一、注入漏洞

由于其普遍性和嚴重性,注入漏洞在WebTOP10漏洞中始終排在第一位。被廣泛用于非法獲取網站控制權,是發生在應用程序的數據庫層上的安全漏洞。用戶可以通過任何輸入點輸入構建的惡意代碼。如果應用程序沒有嚴格過濾用戶的輸入,一旦輸入的惡意代碼作為命令或查詢的一部分被發送到解析器,就可能導致注入漏洞。

一般SQL注入的位置包括:

(1)表單提交,主要是POST請求,也包括GET請求;

(2)URL參數提交,主要為GET請求參數;

(3)Cookie參數提交;

(4)HTTP請求頭部的一些可修改的值,比如Referer、User_Agent等;

(5)一些邊緣的輸入點,比如.mp3文件的一些文件信息等。

如何預防?

(1)所有的查詢語句都使用數據庫提供的參數化查詢接口,參數化的語句使用參數而不是將用戶輸入變量嵌入到SQL語句中。當前幾乎所有的數據庫系統都提供了參數化SQL語句執行接口,使用此接口可以非常有效的防止SQL注入攻擊。

(2)對進入數據庫的特殊字符(’”<>&*;等)進行轉義處理,或編碼轉換。

(3)確認每種數據的類型,比如數字型的數據就必須是數字,數據庫中的存儲字段必須對應為int型。

(4)數據長度應該嚴格規定,能在一定程度上防止比較長的SQL注入語句無法正確執行。

(5)網站每個數據層的編碼統一,建議全部使用UTF-8編碼,上下層編碼不一致有可能導致一些過濾模型被繞過。

(6)嚴格限制網站用戶的數據庫的操作權限,給此用戶提供僅僅能夠滿足其工作的權限,從而最大限度的減少注入攻擊對數據庫的危害。

(7)避免網站顯示SQL錯誤信息,比如類型錯誤、字段不匹配等,防止攻擊者利用這些錯誤信息進行一些判斷。

(8)在網站發布之前建議使用一些專業的SQL注入檢測工具進行檢測,及時修補這些SQL注入漏洞。

二、文件上傳漏洞

文件上傳漏洞是指用戶上傳了一個可執行的腳本文件,并通過此腳本文件獲得了執行服務器端命令的能力。這種攻擊方式是最為直接和有效的,“文件上傳”本身沒有問題,有問題的是文件上傳后,服務器怎么處理、解釋文件。如果服務器的處理邏輯做的不夠安全,則會導致嚴重的后果。

如何預防?

在開發網站及應用程序過程中,需嚴格限制和校驗上傳的文件,禁止上傳惡意代碼的文件。同時限制相關目錄的執行權限,防范webshell攻擊。

三、目錄遍歷漏洞

這個漏洞不常見,但是也是有的,該漏洞允許瀏覽者直接在瀏覽器里瀏覽和下載網站的文件,導致網站結構,網站文件,甚至數據庫輕易的被黑客搞到。造成此類漏洞的原因是服務器管理員的疏忽。該漏洞入侵主要是得到數據庫的地址,用下載工具下載,并得到管理員賬號。防止漏洞的方法就是服務器管理員取消網站目錄遍歷的權限。

四、文件包含漏洞

文件包含函數中包含的文件參數沒有過濾或嚴格定義,參數可以由用戶控制,可能包含意外文件。如果文件中存在惡意代碼,無論文件是什么后綴類型,文件中的惡意代碼都會被解析執行,導致文件包含漏洞。文件中包含的漏洞可能會造成網頁修改、網站暫停、服務器遠程控制、后門安裝等危害。

五、跨站腳本漏洞

跨站腳本攻擊(Cross-site scripting,通常簡稱為XSS)發生在客戶端,可被用于進行竊取隱私、釣魚欺騙、竊取密碼、傳播惡意代碼等攻擊。XSS漏洞是網絡應用程序中常見的安全漏洞,它允許用戶將惡意代碼植入網頁。當其他用戶訪問此頁面時,植入的惡意腳本將在其他用戶的客戶端執行。XSS泄漏的危害很多,客戶端用戶的信息可以通過XSS漏洞獲取,比如用戶登錄的Cookie信息;信息可以通過XSS蝸牛傳播:木馬可以植入客戶端;您可以結合其他漏洞攻擊服務器,并在服務器中植入特洛伊木馬。

如何預防?

(1)與SQL注入防護的建議一樣,假定所有輸入都是可疑的,必須對所有輸入中的script、iframe等字樣進行嚴格的檢查。這里的輸入不僅僅是用戶可以直接交互的輸入接口,也包括HTTP請求中的Cookie中的變量,HTTP請求頭部中的變量等。

(2)不僅要驗證數據的類型,還要驗證其格式、長度、范圍和內容。

(3)不要僅僅在客戶端做數據的驗證與過濾,關鍵的過濾步驟在服務端進行。

(4)對輸出的數據也要檢查,數據庫里的值有可能會在一個大網站的多處都有輸出,即使在輸入做了編碼等操作,在各處的輸出點時也要進行安全檢查。

(5)在發布應用程序之前測試所有已知的威脅。

六、命定執行漏洞

命令執行的漏洞。應用程序的某些函數需要調用可以執行系統命令的函數。如果這些功能或者功能的參數可以被用戶控制,那么惡意的命令就有可能通過命令連接器拼接成正常的功能,從而可以隨意執行系統命令。這就是命令執行漏洞,這是高風險漏洞之一。

本站內容均為網友上傳分享,本站僅負責分類整理,如有任何問題可聯系我們(點這里聯系)反饋。